在当今信息爆炸的时代,个人隐私安全越来越受到关注。为了保护自己的隐私,许多人开始寻找各种匿名上网的方法。Ghost网络克隆是一种非常流行的技术,它可以帮助用户实现隐身上网。本文将为大家详细介绍Ghost网络克隆的步骤和操作方法,帮助读者轻松搭建一个匿名网络。

一、搭建服务器

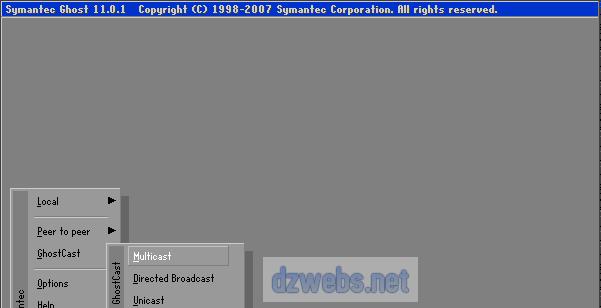

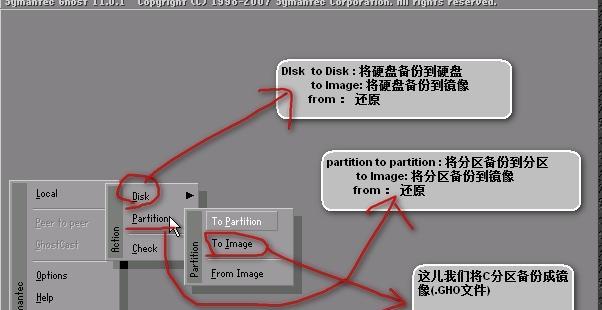

通过购买一台虚拟或物理服务器,并安装Ghost网络克隆软件,以便后续的匿名上网操作。

二、配置网络设置

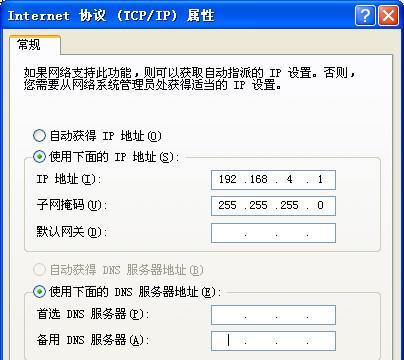

通过Ghost网络克隆软件,设置服务器的网络连接方式,包括IP地址、子网掩码、默认网关等。

三、安装必要的软件组件

在服务器上安装必要的软件组件,如Tor、VPN等,以确保匿名上网的稳定性和安全性。

四、创建虚拟机

在服务器上创建一个或多个虚拟机,用于隔离匿名上网的行为,保护个人隐私。

五、配置虚拟机网络

通过Ghost网络克隆软件,设置虚拟机的网络连接方式,确保匿名上网的流量经过Tor或VPN等加密通道。

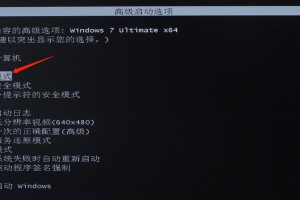

六、安装操作系统

在虚拟机上安装操作系统,可以选择常见的Linux发行版,如Debian、Ubuntu等。

七、配置防火墙规则

通过设置防火墙规则,限制来自外部网络的访问,增加匿名上网的安全性。

八、安装Tor服务

在虚拟机中安装Tor服务,通过配置Tor的网络代理设置,将流量转发到匿名网络中。

九、配置VPN连接

在虚拟机中配置VPN连接,通过加密通道隧道保护匿名上网的流量。

十、测试匿名上网效果

通过访问匿名网络测试网站,验证Ghost网络克隆的配置是否成功,是否实现了隐身上网。

十一、优化匿名上网性能

根据实际情况,对Ghost网络克隆的配置进行优化,以提高匿名上网的速度和稳定性。

十二、更新软件和系统

定期更新Ghost网络克隆软件和虚拟机操作系统,以获取最新的安全补丁和功能改进。

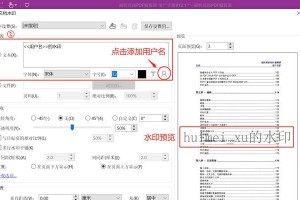

十三、保护个人隐私

在匿名上网的过程中,注意保护个人隐私,不泄露敏感信息,避免留下任何可以追踪身份的线索。

十四、合法合规使用

在使用Ghost网络克隆进行匿名上网时,遵守法律法规,不进行非法活动,保护自己和他人的权益。

十五、

通过本文的介绍,我们了解了Ghost网络克隆的详细步骤和操作方法。通过搭建服务器、配置网络设置、安装必要的软件组件,创建虚拟机,配置虚拟机网络等步骤,我们可以轻松搭建一个匿名网络,实现隐身上网。同时,我们也需要注意保护个人隐私,合法合规使用这一技术,为自己和他人的权益负责。让我们一起利用Ghost网络克隆,享受安全匿名的上网体验吧!